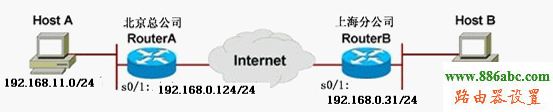

一、Cisco(RouteB)配置

1.CiscoACL配置(主要是為哪些流量做IPSec時引用)

router(config)#access-list110permitIP192.168.11.00.0.0.255192.168.100.00.0.0.255

router(config)#access-list110permitIP192.168.100.00.0.0.255192.168.11.00.0.0.255

2.第一階段IKE的配置

i.使用與共享密鑰進行身份驗證,與共享密鑰為cisco1122

ii.加密算法:des

iii.認(rèn)證算法:md5

iv.DH組:group2

v.第一階段SA有效期28800秒

router(config)#cryptoisakmpenable #啟用IKE(默認(rèn)是啟動的)

router(config)#cryptoisakmppolicy100 #建立IKE策略,優(yōu)先級為100

router(config-isakmp)#authenticationpre-share #使用預(yù)共享的密碼進行身份驗證

router(config-isakmp)#encryptiondes #使用des加密方式

router(config-isakmp)#group2 #指定密鑰位數(shù),group2安全性更高,但更耗cpu

router(config-isakmp)#hashmd5 #指定hash算法為MD5(其他方式:sha,rsa)

router(config-isakmp)#lifetime28880 #指定SA有效期時間。默認(rèn)86400秒,兩端要一致

router(config)#cryptoisakmpkeycisco1122address192.168.0.124#配置預(yù)共享密鑰(cisco要指定對方地址)

3.IPSec第二階段配置

i.配置IPSec交換集:實際就是定義第二階段的加密認(rèn)證算法,后續(xù)引用

加密算法:des;認(rèn)證算法:md5;封裝協(xié)議:ESP

router(config)#cryptoipsectransform-setabcesp-desesp-md5-hmac

配置IPSec交換集abc這個名字可以隨便取,兩端的名字也可不一樣,但其他參數(shù)要一致。

ii.配置IPSec加密圖:實際上就是標(biāo)識對方的身份,哪些流量做IPSec,第二階段SA生存期以及將上述交換集引用

router(config)#cryptomapmymap100ipsec-isakmp #創(chuàng)建加密圖mymap可自定義名稱

router(config-crypto-map)#matchaddress110 #用ACL來定義加密的通信

router(config-crypto-map)#setpeer192.168.0.124 #標(biāo)識對方路由器IP地址

router(config-crypto-map)#settransform-setabc #指定加密圖使用的IPSEC交換集

router(config-crypto-map)#setsecurity-associationlifetime86400 #指定第二階段SA生存期

4.將加密圖應(yīng)用到接口上

router(config)#interfaceethernet0/1 #進入WAN口

router(config-if)#cryptomapmamap #將加密圖應(yīng)用到該接口

5.配置NONAT:保證在訪問IPSec對端網(wǎng)絡(luò)192.168.11.0/24時不啟用NAT,走IPSec隧道

router(config)#nat(inside)0access-list110

6.注意在Cisco上不要啟用PFS

二、UTT2512(RouterA)配置